下載本文檔

版權說明:本文檔由用戶提供并上傳,收益歸屬內容提供方,若內容存在侵權,請進行舉報或認領

文檔簡介

1、Linux被攻擊之后的處理順序安全總是相對的,再安全的服務器也有可能遭受到攻擊。作為一個安全運維人員,要把握的原則是:盡量做好系統安全防護,修復所有已知的危險行為,同時,在系統遭受攻擊后能夠迅速有效地處理攻擊行為,最大限度地降低攻擊對系統產生的影響。一、處理服務器遭受攻擊的一般思路系統遭受攻擊并不可怕,可怕的是面對攻擊束手無策,下面就詳細介紹下在服務器遭受攻擊后的一般處理思路。1 .切斷網絡所有的攻擊都來自于網絡,因此,在得知系統正遭受黑客的攻擊后,首先要做的就是斷開服務器的網絡連接,這樣除了能切斷攻擊源之外,也能保護服務器所在網絡的其他主機。2 .查找攻擊源可以通過分析系統日志或登錄日志文件

2、,查看可疑信息,同時也要查看系統都打開了哪些端口,運行哪些進程,并通過這些進程分析哪些是可疑的程序。這個過程要根據經驗和綜合判斷能力進行追查和分析。下面的章節會詳細介紹這個過程的處理思路。3 .分析入侵原因和途徑也可能是程序漏洞,一定要查找到攻擊源,因為只有知道了遭同時也要查看這些數據中是否隱然后將用戶數據備份到一個安全既然系統遭到入侵,那么原因是多方面的,可能是系統漏洞,清楚是哪個原因導致的,并且還要查清楚遭到攻擊的途徑,受攻擊的原因和途徑,才能刪除攻擊源同時進行漏洞的修復。4 .備份用戶數據在服務器遭受攻擊后,需要立刻備份服務器上的用戶數據,藏著攻擊源。如果攻擊源在用戶數據中,一定要徹底刪

3、除,的地方。5 .重新安裝系統永遠不要認為自己能徹底清除攻擊源,因為沒有人能比黑客更了解攻擊程序,在服務器遭到攻擊后,最安全也最簡單的方法就是重新安裝系統,因為大部分攻擊程序都會依附在系統文件或者內核中,所以重新安裝系統才能徹底清除攻擊源。6 .修復程序或系統漏洞在發現系統漏洞或者應用程序漏洞后,首先要彳的就是修復系統漏洞或者更改程序bug,因為只有將程序的漏洞修復完畢才能正式在服務器上運行。7 .恢復數據和連接網絡將備份的數據重新復制到新安裝的服務器上,然后開啟服務,最后將服務器開啟網絡連接,對外提供服務。二、檢查并鎖定可疑用戶當發現服務器遭受攻擊后,首先要切斷網絡連接,但是在有些情況下,比

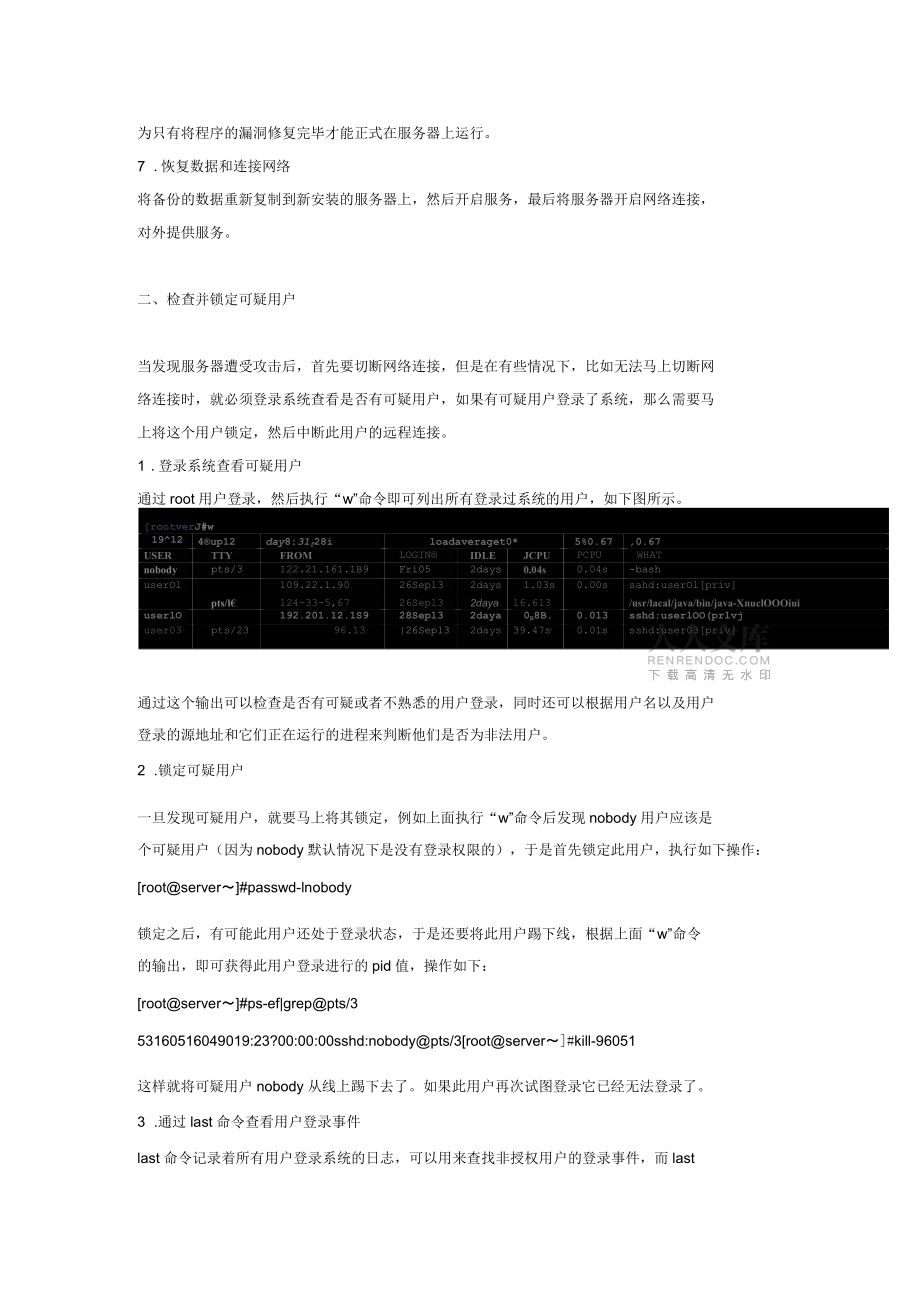

4、如無法馬上切斷網絡連接時,就必須登錄系統查看是否有可疑用戶,如果有可疑用戶登錄了系統,那么需要馬上將這個用戶鎖定,然后中斷此用戶的遠程連接。1 .登錄系統查看可疑用戶通過root用戶登錄,然后執行“w”命令即可列出所有登錄過系統的用戶,如下圖所示。rootverJ#w1912:4®up12day8:31f28iloadaveraget0*5%0.67,0.67USERTTYFROMLOGIN®IDLEJCPUPCPUWHATnobodypts/3122.21.161.1B9Fri052days0.04s0.04s-bashuserOl109.22.1.9026Sepl32d

5、ays1.03s0.00ssahd:userOlprivpts/l124-33-5,6726Sepl32daya16.613/usr/lacal/java/bin/java-XnuclOOOiuiuserlOO192.201.12.1S928Sepl32daya0B8B.S0.013sshd:userlOO(prlvjuser03pts/2396.13|26Sepl32days39.47s0.01ssshd:user03priv通過這個輸出可以檢查是否有可疑或者不熟悉的用戶登錄,同時還可以根據用戶名以及用戶登錄的源地址和它們正在運行的進程來判斷他們是否為非法用戶。2 .鎖定可疑用戶一旦發現可疑

6、用戶,就要馬上將其鎖定,例如上面執行“w”命令后發現nobody用戶應該是個可疑用戶(因為nobody默認情況下是沒有登錄權限的),于是首先鎖定此用戶,執行如下操作:rootserver#passwd-lnobody鎖定之后,有可能此用戶還處于登錄狀態,于是還要將此用戶踢下線,根據上面“w”命令的輸出,即可獲得此用戶登錄進行的pid值,操作如下:rootserver#ps-ef|greppts/353160516049019:23?00:00:00sshd:nobodypts/3rootserver#kill-96051這樣就將可疑用戶nobody從線上踢下去了。如果此用戶再次試圖登錄它已經無

7、法登錄了。3 .通過last命令查看用戶登錄事件last命令記錄著所有用戶登錄系統的日志,可以用來查找非授權用戶的登錄事件,而last命令的輸出結果來源于/var/log/wtmp文件,稍有經驗的入侵者都會刪掉/var/log/wtmp以清除自己行蹤,但是還是會露出蛛絲馬跡在此文件中的。二、查看系統日志查看系統日志是查找攻擊源最好的方法,可查的系統日志有/var/log/messages、/var/log/secure等,這兩個日志文件可以記錄軟件的運行狀態以及遠程用戶的登錄狀態,還可以查看每個用戶目錄下的.bash_history文件,特別是/root目錄下的.bash_history文件,

8、這個文件中記錄著用戶執行的所有歷史命令。四、檢查并關閉系統可疑進程檢查可疑進程的命令很多,例如ps、top等,但是有時候只知道進程的名稱無法得知路徑,此時可以通過如下命令查看:首先通過pidof命令可以查找正在運行的進程PID,例如要查找sshd進程的PID,執行如下命令:1rootserver#pidofsshd213276129424284然后進入內存目錄,查看對應PID目錄下exe文件的信息:->/usr/sbin/s1rootserver#ls-al/proc/13276/exe2lrwxrwxrwx1rootroot0Oct422:09/proc/13276/exeshd這樣就

9、找到了進程對應的完整執行路徑。如果還有查看文件的句柄,可以查看如下目錄:rootserver#ls-al/proc/13276/fd通過這種方式基本可以找到任何進程的完整執行信息,此外還有很多類似的命令可以幫助系tcp、udp協議找到進程PID,進統運維人員查找可疑進程。例如,可以通過指定端口或者而找到相關進程:1rootserver#fuser-ntcp1112111/tcp:15793rootserver#fuser-ntcp2520374-,425/tcp:5rootserver#ps-ef|grep20376root20377/master10Sep23?00:00:05/usr/li

10、bexec/postfixspostfix204620370Sep23?00:00:01qmgr-l-tfifo-u9postfix96122037020:34?00:00:00pickup-l-tfifo-uroot1492712944021:11pts/100:00:00grep2037在有些時候,攻擊者的程序隱藏很深,例如rootkits后門程序,在這種情況下ps、top、netstat等命令也可能已經被替換,如果再通過系統自身的命令去檢查可疑進程就變得毫不可信,此時,就需要借助于第三方工具來檢查系統可疑程序,例如前面介紹過的chkrootkitRKHunter等工具,通過這些工具可以很

11、方便的發現系統被替換或篡改的程序。五、檢查文件系統的完好性檢查文件屬性是否發生變化是驗證文件系統完好性最簡單、最直接的方法,例如可以檢查被入侵服務器上/bin/ls文件的大小是否與正常系統上此文件的大小相同,以驗證文件是否被替換,但是這種方法比較低級。此時可以借助于Linux下rpm這個工具來完成驗證,操作如下:1 rootserver#rpm-Va2 .Lc/etc/pam.d/system-auth3 S.5.c/etc/security/limits.conf4 S.5.Tc/etc/sysctl.conf5 S.5.T/etc/sgml/docbook-simple.cat6 S.5.

12、Tc/etc/login.defs7 S.5.c/etc/openldap/ldap.conf8 S.5.Tc/etc/sudoers9 .5.Tc/usr/lib64/security/classpath.security10.Lc/etc/pam.d/system-auth11S.5.c/etc/security/limits.conf12S.5.c/etc/ldap.conf13S.5.Tc/etc/ssh/sshd_config對于輸出中每個標記的含義介紹如下:S表示文件長度發生了變化M表示文件的訪問權限或文件類型發生了變化5表示MD唳驗和發生了變化D表示設備節點的屬性發生了變化L表示文件的符號鏈接發生了變化U表示文件/子目錄/設備節點的owner發生了變化G表示文件/子目錄/設備節點的group發生了變化T

溫馨提示

- 1. 本站所有資源如無特殊說明,都需要本地電腦安裝OFFICE2007和PDF閱讀器。圖紙軟件為CAD,CAXA,PROE,UG,SolidWorks等.壓縮文件請下載最新的WinRAR軟件解壓。

- 2. 本站的文檔不包含任何第三方提供的附件圖紙等,如果需要附件,請聯系上傳者。文件的所有權益歸上傳用戶所有。

- 3. 本站RAR壓縮包中若帶圖紙,網頁內容里面會有圖紙預覽,若沒有圖紙預覽就沒有圖紙。

- 4. 未經權益所有人同意不得將文件中的內容挪作商業或盈利用途。

- 5. 人人文庫網僅提供信息存儲空間,僅對用戶上傳內容的表現方式做保護處理,對用戶上傳分享的文檔內容本身不做任何修改或編輯,并不能對任何下載內容負責。

- 6. 下載文件中如有侵權或不適當內容,請與我們聯系,我們立即糾正。

- 7. 本站不保證下載資源的準確性、安全性和完整性, 同時也不承擔用戶因使用這些下載資源對自己和他人造成任何形式的傷害或損失。

最新文檔

- 2025-2030中國潛水和生存設備行業市場發展趨勢與前景展望戰略研究報告

- 2025-2030中國氧化鎂行業市場發展趨勢與前景展望戰略研究報告

- 2025-2030中國服裝用籽纖維織物行業市場發展趨勢與前景展望戰略研究報告

- 2025-2030中國手持式液壓破碎錘行業市場發展趨勢與前景展望戰略研究報告

- 2025-2030中國屏蔽可分離連接器行業市場發展趨勢與前景展望戰略研究報告

- 2025年中國整經機剎車片市場調查研究報告

- 就業服務協議合同模板

- 小王子借款合同協議

- 小超市店鋪正式合同協議

- 工業場地招租合同協議

- 文職考試題庫試卷及答案

- 2025-2030中國電氣火災監控模塊競爭戰略規劃與需求預測分析研究報告

- 2025年臨床執業醫師考試的醫學影像試題及答案

- 2025年養老護理員養老機構管理考試試卷

- 鍋爐施工安全文明方案

- 2024福建福州閩投海上風電匯流站有限公司招聘8人筆試參考題庫附帶答案詳解

- 中國輸電線路在線監測系統行業發展狀況及前景規模調查報告2025-2030年

- 第18課《井岡翠竹》課件-2024-2025學年統編版語文七年級下冊

- 2025年河南林業職業學院高職單招語文2018-2024歷年參考題庫頻考點含答案解析

- 消防安全監督與檢查要點

- 【MOOC】《思想道德與法治》(東南大學)章節中國大學慕課答案

評論

0/150

提交評論